[kali]DHCP欺骗攻击(耗尽地址池,附带yersinia编译安装解决方案)

DHCP欺骗攻击(耗尽地址池,附带yersinia编译安装解决方案)

*系统: kali

*主机: Pve虚拟机

*工具: advanced ip scanner局域网设备ip扫描工具

*Linux软件: yersinia

本文演示攻击环境为内网虚拟机环境,不影响wan

yersinia是一款底层协议入侵工具,它能伪装多种协议的报文并实施欺骗和攻击。

Yersinia具体可以虚拟的报文如下:

Spanning Tree Protocol (STP)

Cisco Discovery Protocol (CDP)

Dynamic Trunking Protocol (DTP)

Dynamic Host Configuration Protocol (DHCP)

Hot Standby Router Protocol (HSRP)

IEEE 802.1QIEEE 802.1X

Inter-Switch Link Protocol (ISL)

VLAN Trunking Protocol (VTP)

例如:夺取生成树stp的根角色,生成虚拟cdp(cisco 发现协议)邻居。在一个hsrp冗余型网络环境中伪装成一个活动的路由器、制造假dhcp 报文反馈,耗尽dhcp 地址池等等。

安装yersinia工具

1 | sudo apt-get install yersinia |

Yersinia常用命令参数

1 | 命令行使用方法 |

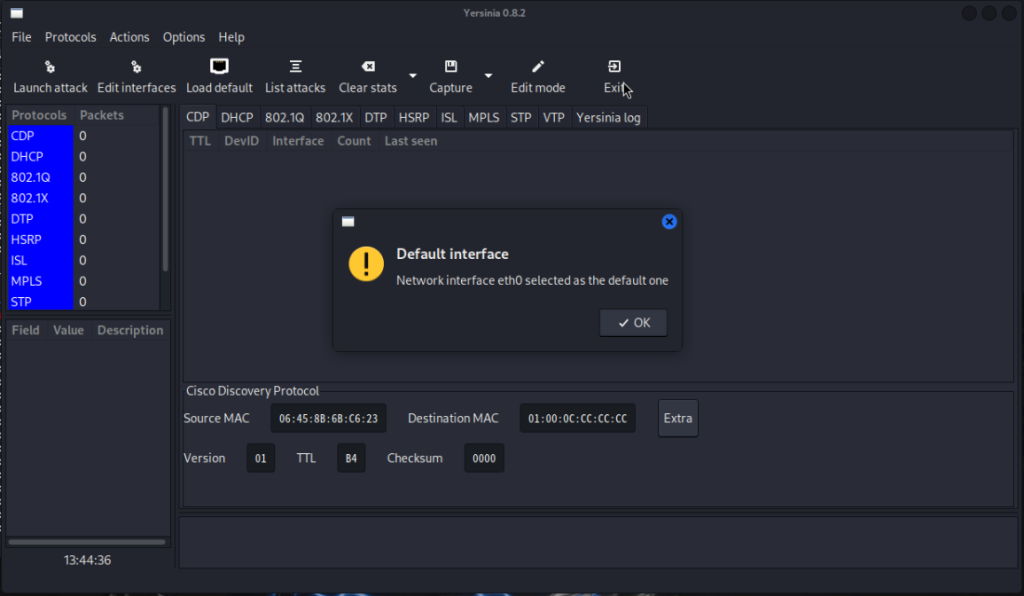

启动图形化界面

1 | yersinia -G |

使用示例

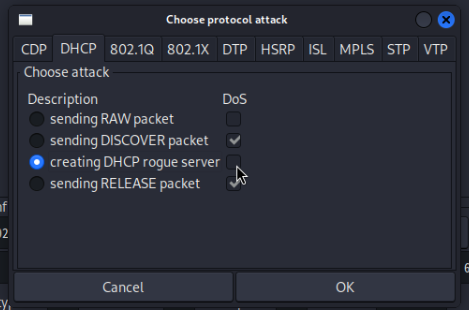

点击Launch Attack,选着DHCP选项卡,选着sending DISCOVER packet,并勾选Dos选项,点击OK保存

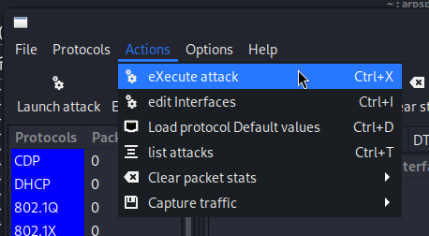

点击菜单的Action中的execute attack执行攻击

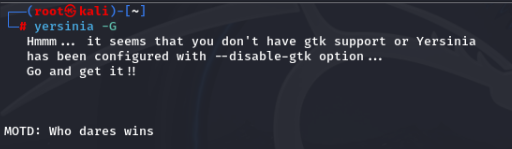

无法启动GUI模式(-G)解决方案

先完全卸载yersinia包和依赖

1 | apt remove --auto-remove yersinia |

从github克隆编译安装

1 | git clone https://github.com/tomac/yersinia /opt/yersinia |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 MAO233awa的日记!

![[kali]DHCP欺骗攻击(耗尽地址池,附带yersinia编译安装解决方案)](/img/cover/2.png)